Informacijska varnost na internetu: pravila, možnosti, varnost

Mnogi ljudje ne pripisujejo varnosti na internetu pomembne vrednosti in le redki menijo, da je to nekaj pomembnega. Zanikanje potrebe po zaščiti ogroža vse uporabnike, ne glede na namen uporabe računalnika.

Varnostni koncept

Spoštovanje varnosti na internetu pomaga ohranjati zaupnost, anonimnost in celovitost datotek.

Najprej morate pojasniti pogoje zaupnosti in anonimnosti. Preprosto povedano, zaupnost je mogoče razložiti tako, da nihče ne vidi, kaj trenutno počne uporabnik, toda teoretično je mogoče ugotoviti njegovo identiteto. Vsa korespondenca je šifrirana oziroma lahko samo dve stranki, ki sodelujeta v dialogu, prebere besedilo sporočila. Anonimnost je treba razumeti kot nezmožnost identifikacije uporabnika. Če pride do incidenta, sum pade na veliko skupino posameznikov.

Veliko preprostih dejanj, ki se na prvi pogled zdijo varni, niso. Na primer, ko uporabniki objavijo fotografije v oblaku, ne bodo zasebni. To je posledica dejstva, da se pri nalaganju datoteke na strežnik primerjajo zgoščevalne vsote, ne pa tudi same datoteke. Torej, če se varnostna pravila na internetu ne upoštevajo in je zato sistem okužen, obstaja tveganje, da lahko tretje osebe dostopajo do teh datotek.

Za popolno razumevanje koncepta varnosti in groženj je treba upoštevati štiri glavne točke.

- Sredstva.

- Orodja za internetno varnost.

- Grožnje

- Vsiljivci.

Sredstva - podatki, ki so uporabni za uporabnika. To je lahko zasebnost, anonimnost, vsebina. To so tisti, ki so napadeni.

Za zaščito pred grožnjami in vsiljivci se uporabljajo VPN, Thor, šifriranje, dvofaktorsko overjanje, filtri HTTPS, požarni zid, SSL.

Skupina groženj vključuje malware, viruse, rootkite, adware, spyware, phishing, viziranje, pravni nadzor in izkoriščanje.

Vojaki, hekerji in skupine hekerjev, sodelavci, organi pregona in sorodniki lahko delujejo kot vsiljivci.

Orodja za anonimizacijo

Uporaba anonimizatorjev je eden od najlažjih načinov za skrivanje vaše identitete na internetu in dostop do blokirane spletne strani. V ta namen se uporabljajo mesta za anonimizacijo in aplikacije brskalnika. Primer za to je razširitev Opera Turbo v brskalniku Opera. S klikom na gumb Turbo, uporabnik skrije svojo identiteto in lahko obišče vse vire.

Proxy strežniki - nekateri računalniki z nameščenimi programi, ki sprejemajo zahteve za anonimno povezavo s spletnimi mesti.

Ko uporabljate takšno orodje, morate biti še posebej previdni, saj je na kateremkoli proxy strežniku sniffer, ki bere popolnoma vse, kar uporabnik vnese. To je lahko varnostna grožnja na internetu.

VPN skriva IP uporabnika in tako omogoča dostop do tistih storitev, ki jih blokirajo ponudniki.

Treba je razumeti, da vsi strežniki vodijo dnevnike, tudi če je označeno nasprotno. Pri izvajanju operativnih dejavnosti iskanja je enostavno ugotoviti, kdo je povezan z VPN.

Osnovna anonimnost je videti kot kup dveh VPN-jev. Ponudnik vidi povezavo z enim VPN, vendar ne ve, da je zahteva preusmerjena na drugo. Podobno kot dvojni VPN, je Triple VPN, ki uporablja tri vozlišča.

Bolj zapleten sveženj za vzdrževanje informacijske varnosti na internetu je VPN-Tor-VPN. Ponudnik vidi, da je VPN prijavljen, in dejanje se izvaja iz drugega IP-naslova. Toda zaradi uporabe Thorja ni mogoče izslediti, kaj se dogaja med njimi.

Prstni odtis

Brskalnik Fingerprint je eden od najpogostejših načinov za de anonimizacijo uporabnika. Zbiranje odtisov strank poteka s pomočjo javascripta.

Te informacije o oddaljeni napravi za nadaljnjo identifikacijo uporabnika. Uporablja se kot eno od varnostnih orodij na internetu. Pomaga razlikovati dejanski promet od goljufivih, preprečiti krajo identitete, goljufije s kreditnimi karticami. S prstnim odtisom lahko dobite več individualnih informacij, kar velja za kršitev zasebnosti uporabnika. Metode prstnih odtisov omogočajo dostop do skritih parametrov, kot so naslov MAC, edinstvena serijska številka opreme itd.

Pridobitev MAC naslova omrežne kartice računalnika vam omogoča, da določite najbližji wi-fi in ugotovite lokacijo vsakega od njih. Da bi se izognili tveganju razkritja vaše identitete, morate uporabiti orodja za anonimnost.

Izbira močnih gesel

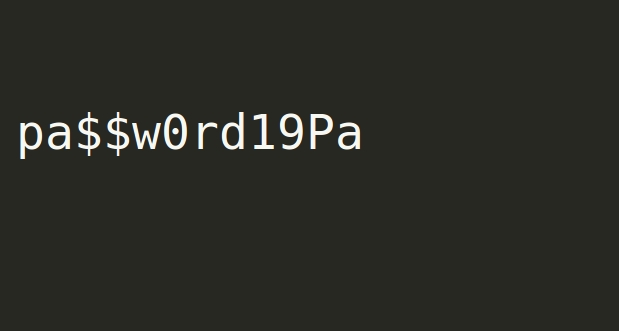

Eno od prvih varnostnih pravil na internetu je uporaba zapletenih gesel. V učinkovitem geslu se niz znakov uporablja kot identifikator, vključno s številkami, velikimi in majhnimi črkami, posebnimi znaki in soljo (število znakov za zapletanje gesla).

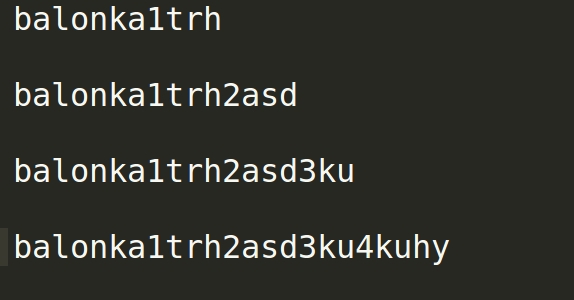

Na primer, do določenega trenutka je uporabnik delal z geslom balonka. Čez nekaj časa, zahteva spletno mesto uporabo številk. Uporabnik doda potrebne znake - dobi balonka11. Čez nekaj časa se odloči spremeniti geslo in piše balonka22, nato pa balonka1122. V tem primeru geslo postane napačno, za krekerja so te spremembe skoraj nepomembne. Pravilno uvajanje gesel izgleda takole:

V tem primeru bo težje najti geslo. Vidimo lahko, da so se številke in sol dodali zaporedoma. Popolno vsako geslo se mora razlikovati od prejšnjega.

Identifikacija z dvema faktorjema

Dvofaktorsko preverjanje pristnosti - to so metode identifikacije uporabnikov v kateri koli storitvi. Za to sta uporabljeni dve vrsti preverjanja pristnosti podatkov. Običajno je prva meja uporabniško ime in geslo, druga pa koda, ki jo prejmete po SMS-u ali e-pošti. Lahko pa uporabite tudi drugo varnostno metodo, ki zahteva poseben USB ključ ali uporabniške biometrične podatke.

Zaščita z dvema dejavnikoma ni rešitev za ugrabitve računov, temveč zanesljiva ovira za hekanje. Če je bilo geslo ogroženo, mora napadalec dostopati do mobilnega ali e-poštnega računa, da se prijavi v račun. Prav tako je priročen način, da lastnika opozorite na poskus vdora. Če telefon prejme sporočila z enkratno kodo, to pomeni, da tretje osebe vstopajo v račun.

Sekundarni zaščitni faktor za to avtentikacijsko metodo je lahko prstni odtis ali skeniranje mrežnice, vzorec utripanja srca, elektromagnetne tetovaže.

Shranjevanje gesel na spletnem mestu

Običajno se podatki za prijavo uporabnika shranijo v zgoščeni obliki. Pri hekanju spletnega mesta napadalec kopira te informacije - to je zelo enostavno dekodirati. Za to se uporabljajo preproste metode: programska oprema in spletne storitve.

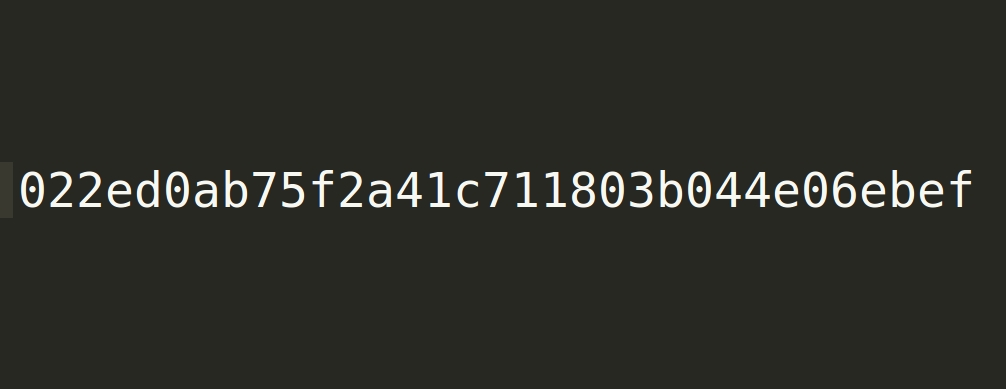

Na primer

dekodirano

To je precej učinkovito geslo, kar traja približno 9 tisoč ur, da ga razrešimo. Vsebuje vse potrebne simbole, velike in male črke, številke. Toda zaradi dejstva, da so informacije shranjene na spletnem mestu v nešifrirani obliki, je učinkovitost gesla nagnjena k nič.

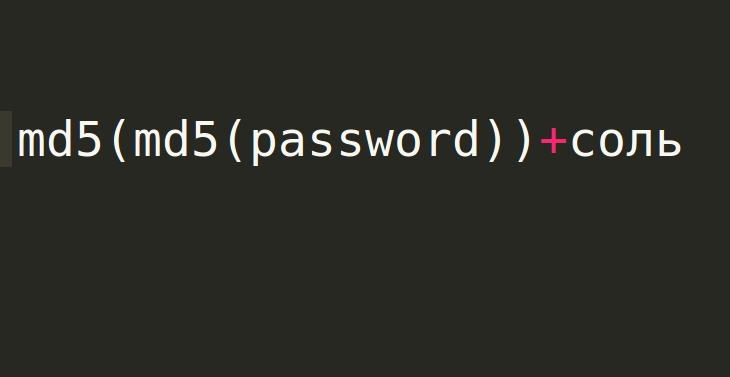

Včasih se uporablja dvojno zgoščevanje.

md5(md5(password)) Rezultat takšne funkcije ni veliko varnejši, saj je pridobivanje začetnega vnosa tako enostavno, kot pri običajnem zgoščevanju. Tudi slano hašiš se lahko vdre.

Protokol HTTPS

Protokol https je razširitev protokola http, ki se uporablja za podporo šifriranja in povečanje varnosti.

Za razliko od http, za katerega se uporabljajo vrata 80, se vrata 443 privzeto uporabljajo za https.

Obstajajo takšne ranljivosti.

- Zmešajte http in https.

- Napadi "Človek na sredini".

Ko se uporablja mešana funkcionalnost http in https, lahko to privede do informacijske grožnje. Če je spletno mesto naloženo s pomočjo https, css in javascript pa se naloži preko nešifriranega protokola, napadalec prejme podatke HTML strani v času nalaganja.

Pri napadu na »človeka na sredini« je napadalec vgrajen med stranko in strežnikom, ves promet, ki ga lahko nadzoruje po lastni presoji, pa gre skozi njega.

Antivirus

Protivirusna programska oprema je zanesljiva rešitev za zaščito računalnika pred morebitnimi grožnjami in napadi. Zagotavljajo internetno varnost za učence tako, da blokirajo potencialno nevarna spletna mesta, nevarne povezave in prenose, e-pošto, programsko opremo itd. Uporablja se za zaščito osebnih podatkov od programov ransomware, phishing napadov. Obstajajo orodja za internetno varnost za starše, ki vam omogočajo nadzor prometa in blokiranje storitev z nedopustno vsebino za otroke.

Preizkušena programska oprema

Najlažji način za okužbo računalnika je namestitev piratske programske opreme ali operacijskega sistema. To je eden od pogostih vzrokov za ogrožanje varnosti otrok na internetu.

Uporabnik na primer prenese poskusno različico programa, jo uporabi do takrat, ko je potrebno geslo. Nato najde popravek, ga namesti in tako okuži računalnik. Piratski programi prispevajo k pojavu neželenega oglaševanja na zaslonu, zmanjšajo varnost sistema, negativno vplivajo na delovanje sistema. V operacijskem sistemu obstajajo sredstva za blokiranje datotek ali programske opreme. V tem primeru se prikaže obvestilo, da nastavitve internetne varnosti ne omogočajo odpiranja datoteke.

Obisk varnih spletnih mest

Obiskana spletna mesta, ki imajo ssl certifikat, zmanjšujejo možnosti, da postanejo žrtve prevarantov. Prisotnost potrdila pomeni, da so posredovani podatki šifrirani, vsi vhodni podatki obrazca spletnega mesta so zaupni. Po namestitvi šifriranja SSL se aktivira protokol https. To se prikaže na levi strani naslovne vrstice, običajno v obliki ikone za zaklepanje ali »Zaščiteno«.

Obisk certificiranih spletnih mest ne zagotavlja popolne varnosti. Takšna spletna mesta lahko vsebujejo povezave z zlonamerno kodo.

Piškotki

Absolutno vsak brskalnik shranjuje piškotke.

To je besedilna datoteka z informacijami, shranjenimi v računalniku. Vsebuje podatke za preverjanje pristnosti, ki se uporabljajo za poenostavitev dostopa do storitev, za shranjevanje uporabniških nastavitev. Ugrabitev piškotkov omogoča napadalcem dostop do računa žrtve. To lahko negativno vpliva na varnost otrok na internetu.

Piškotki se s snifferjem prenašajo, ko jih pošljete na odprto sejo http. Napad XSS se uporablja za napad na spletno stran. Tako se zgodi. Industrijalec vbrizga zlonamerno kodo, ki se aktivira, ko poskušate klikniti povezavo. Zlonamerna koda ukrade shranjene uporabniške podatke iz brskalnika, pošlje strežniku.

Čeprav potrebujete fizični dostop do računalnika za kopiranje piškotkov, ostanejo pravi napadni vektor. Piškotki so nezaščiteni kot baza podatkov SQL. Google Chrome šifrira piškotke v lokalnem pomnilniku. To precej otežuje njihovo sprejemanje, vendar še vedno ostaja možno. Zato je priporočljivo, da uporabite osnovne metode za vzdrževanje informacijske varnosti na internetu: uporabite šifrirano povezavo, ne odgovarjajte na dvomljive povezave, se prijavite samo v zaupanja vredne vire, prekinite pooblaščeno sejo s pritiskom na gumb za izhod, ne shranite gesel, izbrišite shranjene piškotke, počistite predpomnilnik brskalnika.

Preverjanje vdora

Varnostni skladiščni prostori na internetu so običajno zelo učinkoviti, vendar ne izključujejo možnosti taksistov. Pogosto obstajajo takšne situacije, ko protivirusni program ne poroča, da so tretje osebe pridobile dostop do računa. Zato jo morate sami preveriti.

Obstaja storitev, kot je havebeenpwned. Vsebuje veliko bazo e-poštnih naslovov, ki so padli v neprijazne roke. Če je bil naslov ogrožen, je uporabnik o tem obveščen.

Druga podobna storitev, leakbase, zagotavlja bolj popolne informacije in preverja ne samo e-pošto, ampak tudi ime in priimek, imena, uporabniška imena, ip za hekanje.

Če je bilo ugotovljeno, da je bila pošta hakirana, morate takoj spremeniti geslo.

Honeypot

Če želite zamenjati napadalca, lahko uporabite hanipot. To je zaznamek, ki vsebuje napačne podatke, ki jih bo iskal heker. Pomaga pri zbiranju informacij o obnašanju hekerjev in metod vplivanja, ki omogočajo določitev napadalčeve strategije, seznam sredstev za napadanje. Lahko se uporablja kot namenski strežnik ali omrežna storitev.

Honipot in nadzorni sistem pomagata prepoznati dejstvo, da se vdirajo v sistem. Pogosto so takšna orodja precej draga, vendar neučinkovita. Storitev canarytokens.org rešuje problem prepoznavanja dejstva vdora. Uporablja lažne vire, kot so dokumenti ali domene. Ko poskušate odpreti katero od njih, se pošlje zahteva, preko katere uporabnik izve za uhajanje. Najenostavnejša izvedba je Wordov dokument, imenovan geslo z gesli in drugimi psevdo informacijami.