Encryption virus: kako ga odstraniti in obnoviti šifrirane datoteke

Dejstvo, da je internet danes poln virusov, ni presenetljivo. Veliko uporabnikov zaznava situacije, povezane z njihovim vplivom na sisteme ali osebne podatke, milo rečeno, gleda skozi prste, vendar le dokler virusni šifrirni virus ni posebej nameščen v sistemu. Kako zdraviti in dešifrirati podatke, shranjene na trdem disku, večina običajnih uporabnikov ne ve. Zato je ta kontingent in "izvedena" na zahteve, ki jih predloži napadalci. Toda poglejmo, kaj je mogoče storiti, če se odkrije takšna grožnja ali prepreči njen prodor v sistem.

Kaj je virusna šifra?

Ta vrsta grožnje uporablja standardne in nestandardne algoritme za šifriranje datotek, ki popolnoma spremenijo njihovo vsebino in blokirajo dostop. Na primer, absolutno je nemogoče odpreti šifrirano besedilno datoteko za branje ali urejanje, kot tudi predvajanje multimedijskih vsebin (grafike, video ali avdio). Tudi standardne akcije za kopiranje ali premikanje objektov niso na voljo.

Programska oprema samega virusa je orodje, ki šifrira podatke na tak način, da ni vedno mogoče obnoviti njihovega prvotnega stanja tudi po odstranitvi grožnje iz sistema. Običajno ti zlonamerni programi ustvarjajo svoje lastne kopije in so zelo globoko deponirani v sistemu, zato lahko virusno šifriranje datotek popolnoma odstranimo. Če odstranite glavni program ali izbrišete glavno telo virusa, se uporabnik ne znebite vpliva grožnje, da ne omenjamo obnovitve šifriranih informacij.

Kako nevarnost vstopa v sistem?

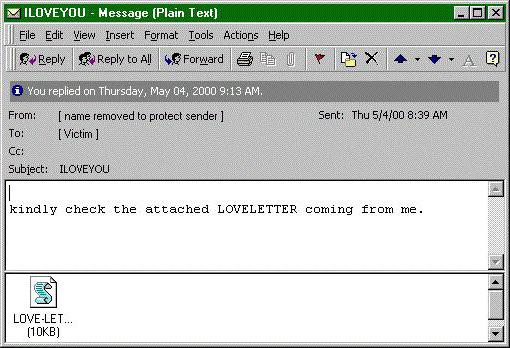

Tovrstne grožnje so praviloma večinoma namenjene velikim komercialnim strukturam in lahko prodrejo v računalnike prek e-poštnih programov, ko zaposleni odpre domnevno priložen e-poštni dokument, ki je, recimo, dodatek k sporazumu o sodelovanju ali načrt za dobavo blaga (komercialni predlogi z naložbami iz dvomljivih virov - prva pot za virus).

Težava je v tem, da se šifrirni virus na računalniku, ki ima dostop do lokalnega omrežja, lahko prilagodi, ustvarja lastne kopije ne samo v omrežnem okolju, ampak tudi na administratorskem terminalu, če nima potrebnih orodij za zaščito v obliki protivirusne programske opreme, požarni zid ali požarni zid.

Včasih lahko takšne grožnje prodrejo v računalniške sisteme navadnih uporabnikov, ki v veliki meri ne zanimajo vsiljivcev. To se zgodi v času namestitve nekaterih programov, prenesenih iz dvomljivih internetnih virov. Mnogi uporabniki prezrejo opozorila sistema protivirusne zaščite na začetku zagona in med namestitvijo ne upoštevajo predlogov o namestitvi dodatne programske opreme, plošče ali vtičnikov brskalnika in nato ugriznejo komolce, kot pravijo.

Vrste virusov in nekaj zgodovine

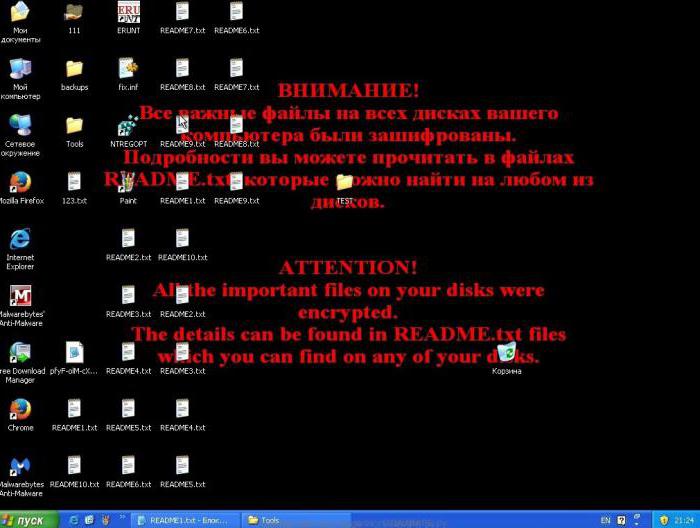

V bistvu, grožnje te vrste, zlasti najnevarnejši šifrirni virus No_more_ransom, so klasificirane ne le kot orodja za šifriranje podatkov ali blokiranje dostopa do njih. Dejansko so vse take zlonamerne aplikacije ransomware. Z drugimi besedami, napadalci zahtevajo določeno podkupnino za dešifriranje informacij, glede na to, da brez začetnega programa ta proces ne bo mogoč. Delno je tako.

Ampak, če se poglobite v zgodbo, lahko vidite, da je bil eden prvih virusov te vrste, čeprav ne zahteva denarja, zloglasni applet I Love You, ki je v uporabniških sistemih popolnoma kodiral multimedijske datoteke (večinoma skladbe). Dešifriranje datotek po virusu šifriranja v tistem času ni bilo mogoče. Zdaj se lahko s to grožnjo borite z osnovno.

Vendar razvoj samih virusov ali uporabljenih algoritmov šifriranja ni vredno. Kar virusi manjkajo, so XTBL, CBF, Breaking_Bad, [email protected] in veliko drugih neprijetnih stvari.

Metode vpliva na uporabniške datoteke

Če je do nedavnega večino napadov izvajalo z uporabo algoritmov RSA-1024, ki temeljijo na AES šifriranju z enako bitno globino, je isti šifrirni virus No_more_ransom predstavljen danes v več interpretacijah s pomočjo šifrirnih ključev, ki temeljijo na tehnologiji RSA-2048 in celo RSA-3072.

Problemi dekodiranja uporabljenih algoritmov

Težava je v tem, da so sodobni sistemi za dešifriranje v nasprotju s takšno nevarnostjo nemočni. Dešifriranje datotek po virusu šifriranja, ki temelji na AES256, je še vedno nekako podprto in pod pogojem, da ima ključ višjo bitno globino, so skoraj vsi razvijalci preprosto skomignili z rameni. Mimogrede, to so uradno potrdili strokovnjaki iz podjetja Kaspersky Lab in Eset.

V najbolj primitivni različici je uporabnik, ki je vzpostavil stik s službo za podporo, povabljen, da pošlje šifrirano datoteko in njen original za primerjavo in nadaljnje operacije za določitev algoritma šifriranja in metod za obnovitev. Toda praviloma v večini primerov to ne deluje. Ampak virus šifriranja lahko dešifrira same datoteke, kot se domneva, pod pogojem, da se žrtev strinja s pogoji napadalcev in plača določeno količino denarja. Vendar pa tak pristop vzbuja utemeljene dvome. In tukaj je razlog zakaj.

Virus šifriranja: kako zdraviti in dešifrirati datoteke in ali je mogoče?

Hekerji naj bi po plačilu aktivirali dešifriranje z oddaljenim dostopom do svojega virusa, ki je v sistemu, ali z dodatnim programčkom, če je virusno telo odstranjeno. Izgleda več kot dvomljivo.

Opozoriti želim na dejstvo, da je internet poln lažnih objav, ki so, pravijo, zahtevani znesek plačan, podatki pa so bili uspešno obnovljeni. To je laž! In resnica je - kje je zagotovilo, da po plačilu virus šifriranja v sistemu ni ponovno aktiviran? Razumevanje psihologije vlomilcev ni težko: če plačate enkrat, boste ponovno plačali. In če govorimo o posebej pomembnih informacijah, kot so specifični komercialni, znanstveni ali vojaški dogodki, so lastniki takšnih informacij pripravljeni plačati toliko, kolikor želijo, dokler so datoteke varne in zdrave.

Prvo sredstvo za odpravo grožnje

Takšna je narava šifrirnega virusa. Kako zdraviti in dešifrirati datoteke po izpostavljenosti grožnji? Nikakor, če ni na voljo nobenih orodij, ki tudi ne pomagajo vedno. Lahko poskusite.

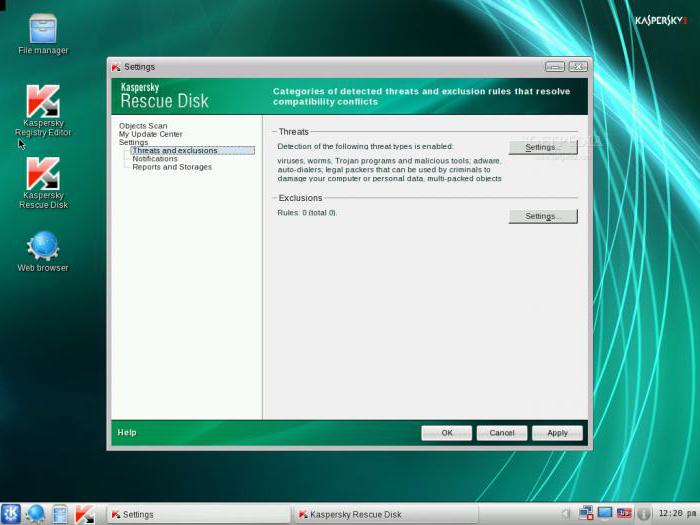

Recimo, da se je v sistemu pojavil kripto virus. Kako ozdraviti okužene datoteke? Najprej morate izvesti poglobljeno skeniranje sistema brez uporabe tehnologije SMART, ki omogoča odkrivanje groženj samo, če so zagonski sektorji in sistemske datoteke poškodovani.

Priporočljivo je, da ne uporabljate obstoječega običajnega skenerja, ki je že zamudil grožnjo, ampak uporabite prenosne pripomočke. Najboljša možnost bi bila zagon s Kaspersky Rescue Disk, ki se lahko zažene še pred zagonom operacijskega sistema.

Ampak to je samo polovica bitke, ker se na ta način lahko znebite samega virusa. Toda z dekoderjem bo težje. Toda o tem kasneje.

Obstaja še ena kategorija, v katero spadajo virusi šifriranja. Kako dešifrirati informacije, bomo našteli ločeno, za zdaj pa se zadržimo na dejstvu, da lahko v sistemu popolnoma odprto v obliki uradno nameščenih programov in aplikacij (drskost napadalcev ne pozna meja, saj se grožnja ne poskuša niti prikriti).

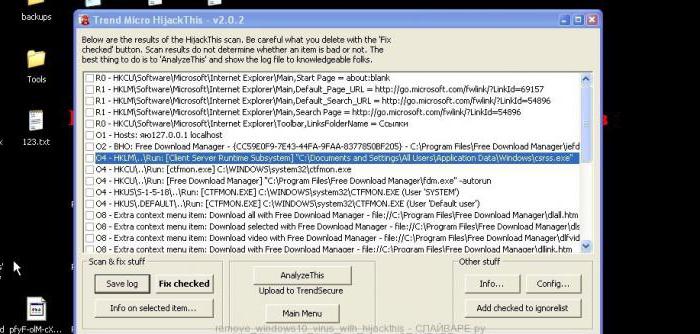

V tem primeru uporabite razdelek programov in komponent, kjer se izvaja standardno brisanje. Vendar pa morate biti pozorni na dejstvo, da standardni program za odstranitev programa Windows ne odstrani v celoti vseh programskih datotek. Virus šifriranja odklonov je sposoben ustvariti svoje lastne mape v korenskih imenikih sistema (ponavadi so to Csrss imeniki, kjer je prisotna istoimenska izvršljiva datoteka csrss.exe). Windows, System32 ali uporabniški imeniki (Uporabniki na sistemskem disku) so izbrani kot glavna lokacija.

Poleg tega šifrirni virus No_more_ransom zapiše svoje ključe v register kot povezavo do uradne sistemske storitve. Strežnik odjemalcev Podsistem Runtime, ki je za mnoge zavajajoč, saj mora biti ta storitev odgovorna za interakcijo odjemalske in strežniške programske opreme. Sam ključ se nahaja v mapi »Zaženi«, do katere je mogoče dostopati prek veje HKLM. Jasno je, da morate izbrisati take ključe ročno.

Za lažjo uporabo lahko uporabite pripomočke, kot je iObit Uninstaller, ki samodejno išče preostale datoteke in registrske ključe (vendar le, če se virus vidi kot nameščena aplikacija v sistemu). Toda to je najlažje.

Rešitve, ki jih ponujajo razvijalci protivirusne programske opreme

Dešifriranje šifrirnega virusa naj bi bilo izvedeno s posebnimi pripomočki, čeprav s tehnologijo s ključem 2048 ali 3072 bitov ni vredno šteti na njih (poleg tega mnogi od njih po dešifriranju izbrišejo datoteke, nato pa obnovljene datoteke izginejo zaradi prisotnost virusa, ki prej ni bil odstranjen).

Kljub temu lahko poskusite. Od vseh programov je zagotoviti RectorDecryptor in ShadowExplorer. Domneva se, da doslej še ni bilo ničesar ustvarjenega. Toda problem je lahko tudi v tem, da ko poskušate uporabiti dekoder, ni nobenega jamstva, da se posušene datoteke ne bodo izbrisale. To pomeni, da če se na začetku ne znebite virusa, bo vsak poskus dešifriranja obsojen na neuspeh.

Poleg brisanja šifriranih informacij lahko pride do smrtnega izida - celoten sistem ne bo deloval. Poleg tega lahko sodobni šifrirni virus ne vpliva samo na podatke, shranjene na trdem disku računalnika, ampak tudi na datoteke v njem shranjevanje v oblaku. In ni nobenih rešitev za obnovitev informacij. Poleg tega se je, kot se je izkazalo, pri številnih storitvah sprejeli nezadostno učinkoviti zaščitni ukrepi (isti vgrajeni v Windows 10 OneDrive, ki je izpostavljen neposredno iz operacijskega sistema).

Temeljna rešitev problema

Kot je že jasno, večina sodobnih metod ne daje pozitivnega rezultata pri okužbi s takimi virusi. Seveda, če je izvirnik poškodovane datoteke, ga lahko pošljete na pregled v protivirusni laboratorij. Toda zelo resni dvomi nastanejo tudi zaradi dejstva, da bo navaden uporabnik ustvaril varnostne kopije podatkov, ki bodo ob shranjevanju na trdi disk izpostavljeni zlonamerni kodi. In dejstvo, da bi se izognili težavam, uporabniki kopirajo informacije na izmenljive medije, sploh ne govorimo.

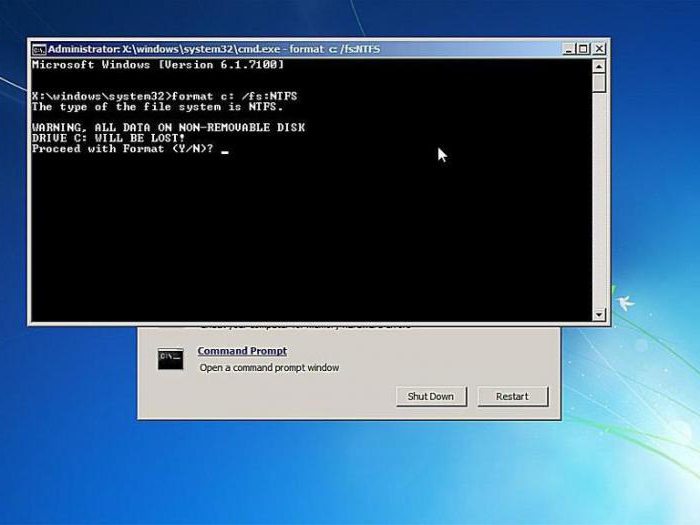

Torej, za kardinalno rešitev problema, sklep sklepa: polno oblikovanje trdega diska in vseh logičnih particij z izbrisom informacij. Kaj storiti? Če ne želite, da se virus ali njegova shranjena kopija ponovno aktivira v sistemu, boste morali podariti donacijo.

Če želite to narediti, ne uporabljajte orodij samih sistemov Windows (kar pomeni oblikovanje virtualnih particij, saj bo prepoved izdana, ko boste poskusili dostopiti do sistemskega diska). Bolje je, da zaganjate z optičnimi mediji, kot je LiveCD ali z namestitvenimi distribucijami, na primer s pripomočkom za ustvarjanje medijev za Windows 10. t

Če je virus odstranjen iz sistema, lahko poskusite obnoviti celovitost sistemskih komponent prek ukazne vrstice (sfc / scannow), vendar v smislu dešifriranja in odklepanja podatkov to ne bo imelo učinka. Zato format c: - edina pravilna možna rešitev je, ali vam je všeč ali ne. To je edini način, da se popolnoma znebite groženj te vrste. Žal, druge poti ni! Tudi obdelava s standardnimi izdelki, ki jih ponuja večina protivirusnih paketov, je nemočna.

Namesto naknadne besede

Glede na očitne zaključke lahko rečemo, da ni enotne in univerzalne rešitve za odpravo posledic takšnih groženj (žal, vendar to potrjujejo večina razvijalcev protivirusne programske opreme in kriptografskih strokovnjakov).

Še vedno ni jasno, zakaj so nastali algoritmi, ki temeljijo na 1024-, 2048- in 3072-bitnem šifriranju, ki so jih posredovali tisti, ki so neposredno vključeni v razvoj in implementacijo teh tehnologij? Do sedaj je najbolj obetaven in najbolj zaščiten algoritem AES256. Obvestilo! 256! Ta sistem, kot se je izkazalo, ni primeren za sodobne viruse. Kaj naj potem rečem o tem, da poskušamo dešifrirati njihove ključe?

Kakorkoli že, da bi se izognili uvedbi grožnje v sistem, je lahko zelo preprosto. V najpreprostejšem primeru morate takoj po prejemu pregledati vsa dohodna sporočila s prilogami v Outlooku, Thunderbirdu in drugih e-poštnih odjemalcih z antivirusom, ki jih v nobenem primeru ne odprete. Prav tako morate pozorno prebrati predloge za namestitev dodatne programske opreme med namestitvijo nekaterih programov (ponavadi so napisani v zelo majhnem tisku ali prikriti kot standardni dodatki, kot je posodabljanje programa Flash Player ali kaj drugega). Multimedijske komponente so najbolje posodobljene prek uradnih spletnih mest. Le tako lahko vsaj nekako preprečimo prodor takšnih groženj v vaš sistem. Posledice so lahko povsem nepredvidljive, saj se virusi te vrste takoj širijo v lokalno omrežje. In za družbo se lahko takšen razvoj dogodkov spremeni v resničen propad vseh podjetij.

Nazadnje, skrbnik sistema ne sme biti nedejaven. V tem primeru je zaščito programske opreme bolje izključiti. Isti požarni zid (požarni zid) ne bi smel biti programska oprema, temveč »železo« (seveda s priloženo programsko opremo). In samoumevno je, da prihranka denarja pri nakupu protivirusnih paketov tudi ni vredno. Bolje je, da kupite licenčni paket, namesto da namestite primitivne programe, ki naj bi v realnem času zagotavljali zaščito le od besed razvijalca.

In če je grožnja že prodrla v sistem, mora zaporedje dejanj vključevati odstranitev samega virusa in šele nato poskuša dešifrirati poškodovane podatke. Idealno bi bilo popolno formatiranje (opomba, ne hitro, s čiščenjem kazala, in sicer polno, po možnosti z obnovitvijo ali zamenjavo obstoječega datotečnega sistema, zagonskih sektorjev in zapisov).